Аутентификация на основе SAML¶

Версия GlarusBI с открытым исходным кодом включает возможность настройки с помощью Входа через Google или LDAP, но некоторые планы позволяют подключить SSO на основе SAML или JWT. Интеграция SSO с GlarusBI позволяет вам:

автоматически передавать пользовательские атрибуты из вашей системы единого входа в GlarusBI для включения изолированных программных сред данных

разрешить вашим пользователям доступ к GlarusBI без повторной аутентификации.

Включение системы единого входа на основе SAML¶

Перед началом настройки SAML убедитесь, что вы знаете пароль для своей учетной записи администратора GlarusBI. Если в процессе настройки что-либо будет неправильно сконфигурировано, на экране входа будет доступна опция «Резервный вход администратора».

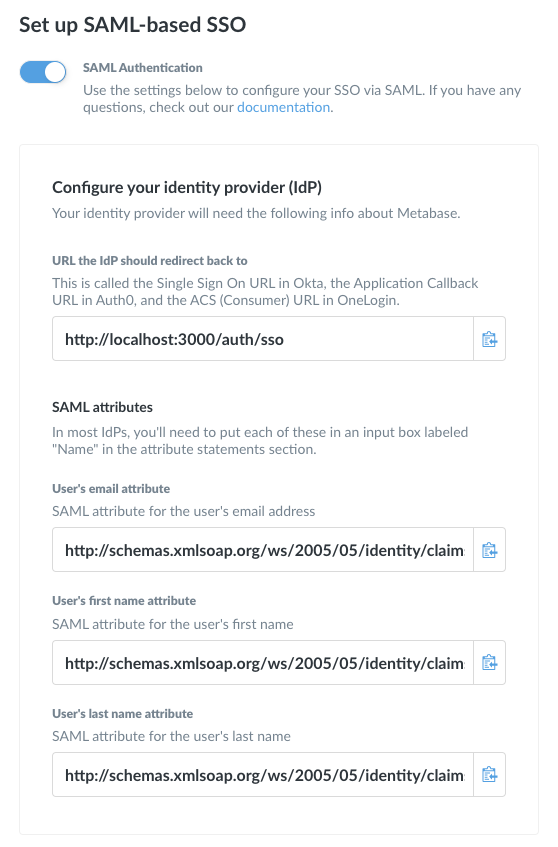

Чтобы начать, перейдите в раздел «Настройки» панели администратора, затем нажмите на вкладку Аутентификация. Нажмите кнопку Настроить в разделе SAML на странице аутентификации, и вы увидите следующую форму:

Вверху не забудьте нажать на переключатель, чтобы включить аутентификацию SAML, иначе ничего не будет работать, даже если все ваши настройки верны.

Сама форма разбита на три части:

Настройка SAML с вашим IdP¶

Сначала вам нужно убедиться, что все правильно настроено с вашим IdP. Каждый IdP обрабатывает настройку SAML по-своему.

Мы составили несколько руководств для наиболее распространенных поставщиков:

Если вы не видите здесь своего поставщика удостоверений:

– Обратитесь к справочным документам вашего IdP по настройке SAML. Вам понадобится что-то вроде этого Руководство по SAML для OneLogin.

Заполните форму SAML вашего IdP, используя информацию, содержащуюся в форме GlarusBI SAML. – Дополнительные сведения см. в следующем разделе Общая конфигурация SAML.

Общая конфигурация SAML¶

В верхней части формы SAML в GlarusBI содержится информация, необходимая для заполнения формы SAML вашего поставщика удостоверений личности, с кнопками, упрощающими копирование информации.

Однако имена полей в форме GlarusBI SAML не всегда будут соответствовать именам, используемым вашим поставщиком удостоверений. Мы предоставили описание каждого поля ниже, чтобы помочь вам сопоставить информацию из одного места в другое.

URL, на который IdP должен перенаправить¶

URL-адрес перенаправления — это веб-адрес, на который люди будут перенаправлены после входа в систему с помощью вашего IdP (провайдера). Чтобы перенаправить людей в вашу GlarusBI, ваш URL-адрес перенаправления должен быть URL-адресом сайта вашей GlarusBI с /auth/sso/ в конце.

Например, если URL-адрес вашего сайта GlarusBI “https://glarusbi.yourcompany.com”, вы будете использовать “https://glarusbi.yourcompany.com/auth/sso/” в качестве URL-адреса перенаправления в форме SAML вашего IdP.

Разные провайдеры используют разные имена для URL-адреса перенаправления. Вот несколько распространенных примеров:

| Провайдер | Название | | ———————- | ———————— | | Auth0 | Application Callback URL | | Okta | Single Sign On URL | | OneLogin | ACS (Consumer) URL |

Атрибуты пользователя¶

GlarusBI будет автоматически регистрировать людей, прошедших проверку подлинности вашим поставщиком удостоверений SAML. Для этого первое утверждение, возвращенное в ответе SAML поставщика удостоверений, должно содержать атрибуты для имени, фамилии и адреса электронной почты каждого человека.

Большинство IdP уже включают эти утверждения по умолчанию, но некоторые (например, Okta) должны быть настроены для их включения.

Как правило, вам потребуется вставить эти атрибуты пользователя (имя, фамилию и адрес электронной почты) в поля с пометками «Имя», «Атрибуты» или «Параметры».

Если вы позволяете пользователям редактировать их email-адреса, обязательно обновляйте соответствующие email-адреса аккаунтов GlarusBI. Поддержание актуальности email-адресов защитит пользователей от потери доступа к своим аккаунтам.

Настройки подписи SSO-запросов (необязательно)¶

Это дополнительные настройки, которые вы можете указать, чтобы подписывать запросы SSO, чтобы гарантировать, что они не будут подделаны.

Включение аутентификации SAML в GlarusBI¶

GlarusBI теперь нужно будет знать некоторые вещи о вашем IdP. Вот разбивка каждой из настроек:

URL-адрес поставщика удостоверений SAML¶

GlarusBI будет перенаправлять запросы на вход на URL-адрес поставщика удостоверений, по которому люди будут входить в систему с помощью единого входа.

Разные IdP используют разные имена для URL-адреса поставщика удостоверений. Вот несколько распространенных примеров:

| Провайдер | Название | | ———————- | ———————————— | | Auth0 | Identity Provider Login URL | | Okta | Identity Provider Single-Sign On URL | | OneLogin | SAML 2.0 Endpoint (HTTP) |

Эмитент SAML Identity Provider¶

Это уникальный идентификатор IdP. Вы также можете увидеть, что он упоминается как «Идентификатор объекта» или «Эмитент». Утверждения от IdP будут содержать эту информацию, и GlarusBI проверит, соответствует ли она установленному вами значению.

Мы рекомендуем вам установить это значение, чтобы сделать вашу конфигурацию SAML более безопасной.

| Провайдер | Название | | ———————- | ————————— | | Auth0 | Identity Provider Login URL | | Okta | Identity Provider Issuer | | OneLogin | Issuer URL |

Сертификат поставщика удостоверений SAML¶

Это закодированный сертификат, который GlarusBI будет использовать при подключении к URI IdP. Сертификат будет выглядеть как большая клякса текста, которую вы захотите аккуратно скопировать и вставить — расстояние важно!

Ваш IdP провайдер может попросить вас загрузить этот сертификат в виде файла (обычно .cer или .pem), который затем вам нужно будет открыть в текстовом редакторе, чтобы скопировать содержимое, а затем вставить его в поле в GlarusBI.

Обратите внимание, что текст вашего сертификата может включать комментарии в верхнем и нижнем колонтитулах, которые выглядят как -----BEGIN CERTIFICATE----- и -----END CERTIFICATE-----. Эти комментарии должны быть включены при вставке текста сертификата в GlarusBI.

| Провайдер | Имя | | ———————- | ——————- | | Auth0 | Signing Certificate | | Okta | X.509 Certificate | | OneLogin | X.509 Certificate |

Настройки подписи SSO-запросов (необязательно)¶

Это дополнительные настройки, которые вы можете указать, чтобы подписывать запросы SSO, чтобы гарантировать, что они не будут подделаны. Кроме того, если ваш IdP шифрует ответы SAML, вам необходимо убедиться, что этот раздел заполнен.

Важное примечание: Если вы измените какой-либо из этих параметров либо во время первоначальной настройки, либо после редактирования существующего значения, вам потребуется перезапустить GlarusBI из-за способа чтения файла хранилища ключей.

Путь к хранилищу ключей SAML: абсолютный путь к файлу хранилища ключей, используемому для подписания запросов SAML.

Пароль хранилища ключей SAML: если это еще не очевидно, это просто пароль для открытия хранилища ключей.

Псевдоним хранилища ключей SAML: псевдоним ключа, который GlarusBI должен использовать для подписания запросов SAML.

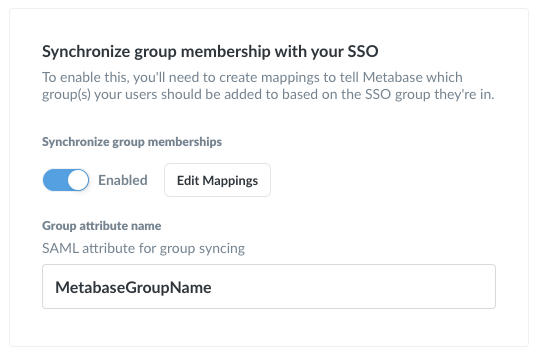

Синхронизация членства в группе с вашим IdP¶

Этот параметр позволяет назначать пользователей в группы GlarusBI на основе атрибута ваших пользователей в вашем IdP. Обратите внимание, что это может не соответствовать групповым функциям, предоставляемым вашим IdP — вам может потребоваться создать отдельный атрибут для ваших пользователей, чтобы установить их группу в GlarusBI, например metabaseGroups.

Во-первых, вам нужно будет создать атрибут пользователя SAML, который вы будете использовать для указания, частью каких групп GlarusBI должен быть пользователь. Этот созданный пользовательский атрибут может быть строкой XML или списком строк XML. У разных IdP есть разные способы справиться с этим, но вам, вероятно, потребуется отредактировать свои профили пользователей или найти способ сопоставить группы пользователей со списком имен групп в GlarusBI.

Настройка схемы группы в GlarusBI¶

После того, как вы настроили все в своем провайдере SAML, осталось всего несколько простых шагов на стороне GlarusBI.

Для начала убедитесь, что переключатель синхронизации членства в группах установлен на «Включено». Затем нажмите «Редактировать сопоставления» > «Создать сопоставление». Введите имя одной из групп, которые вы ввели в качестве значений атрибута metabaseGroups, затем нажмите кнопку «Добавить». Затем щелкните раскрывающийся список, который появляется под заголовком «Группы», чтобы выбрать группу (группы) GlarusBI, в которую должны быть добавлены пользователи с этим конкретным значением «metabaseGroups». Затем нажмите Сохранить.

После этого введите имя пользовательского атрибута, который вы добавили в поставщика SAML. В этом случае мы сказали Okta, что атрибут metabaseGroups должен называться GlarusBIGroupName, так что это то, что мы введем в поле имени атрибута группы в GlarusBI.

Создание аккаунтов GlarusBI с SSO¶

Платные планы подразумевают плату за каждый дополнительный аккаунт.

Каждый новый логин с использованием SSO автоматически создает новый аккаунт GlarusBI.

Учетные записи GlarusBI, созданные с использованием входа через внешнего поставщика удостоверений, не имеют паролей. Люди, которые регистрируются в GlarusBI с помощью IdP, должны продолжать в дальнейшем использовать IdP для входа в GlarusBI.

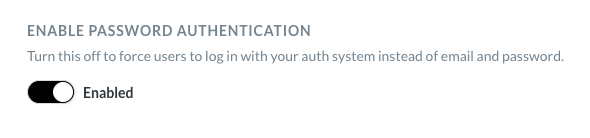

Отключение входа по паролю¶

После того, как вы настроили аутентификацию SAML, вы можете отключить возможность входа пользователей с помощью электронной почты и пароля. Для этого вернитесь на главную страницу настроек аутентификации и прокрутите вниз. Теперь будет виден переключатель, позволяющий отключить аутентификацию по паролю.

Уведомления о новых пользователях по электронной почте¶

Когда пользователи входят в GlarusBI в первый раз через SSO, для них автоматически создается учетная запись в GlarusBI, которая инициирует уведомление по электронной почте администраторам GlarusBI. Если вы не хотите, чтобы эти уведомления отправлялись, вы можете отключить этот переключатель в нижней части страницы аутентификации.

Пример кода с использованием SAML¶

Пример кода, использующего аутентификацию SAML, можно найти в репозиторий примеров SSO.