Вход через Google или LDAP¶

Включение Входа через Google или LDAP для единого входа (SSO) позволяет вашей команде входить в систему одним щелчком мыши вместо ввода электронной почты и пароля. SSO также можно использовать, чтобы позволить людям создавать учётные записи Glarus BI, не прося администратора добавлять каждого человека вручную. Вы можете найти параметры единого входа в разделе Настройки > Настройки администратора > Аутентификация.

Включение входа через Google¶

Вход через Google — хороший вариант для SSO, если:

команда уже использует Google Workspace или

нужно использовать двухэтапную или многофакторную аутентификацию Google (2FA или MFA) для защиты своей Glarus BI.

Работа в консоли разработчика Google¶

Чтобы ваша команда начала входить в Google, вам сначала нужно создать приложение через консоль разработчика.

Затем вам нужно будет создать учётные данные авторизации для своего приложения, следуя здесь инструкции от Google. Укажите URI вашего экземпляра Glarus BI в разделе «Авторизованные источники JavaScript». Вы должны оставить раздел «Авторизованные URI перенаправления» пустым.

Получив идентификатор клиента (оканчивающийся на .apps.googleusercontent.com), нажмите «Настроить» в разделе «Войти с помощью Google» на странице аутентификации в панели администратора Glarus BI. Вставьте свой client_id в первое поле.

Теперь существующие пользователи Glarus BI, вошедшие в учетную запись Google, которая совпадает с адресом электронной почты их учетной записи Glarus BI, могут войти в систему одним щелчком мыши.

Создание учетных записей Glarus BI с помощью Google Sign-in¶

При желании вы можете указать Glarus BI автоматически создавать учетную запись при первом входе в систему через SSO.

Добавив Google Client ID в настройки Glarus BI, перейдите на страницу конфигурации Google Sign-In и укажите домен электронной почты, вход с которого вы хотите разрешить. Например, если вы работаете в WidgetCo, вы можете ввести «widgetco.com», чтобы позволить любому, у кого есть адрес электронной почты компании, зарегистрироваться самостоятельно.

Обратите внимание, что учётные записи Glarus BI, созданные с помощью Google Sign-In, не имеют паролей и должны использовать Google для входа в Glarus BI.

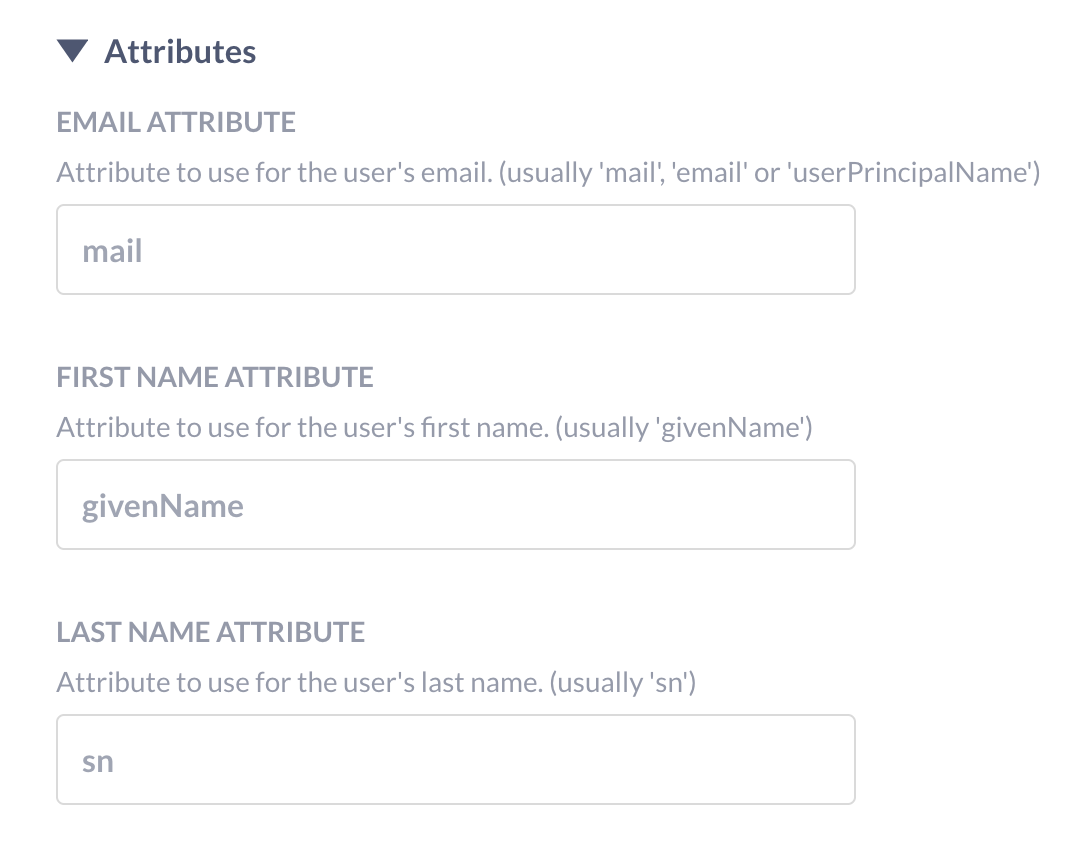

Обязательные атрибуты LDAP¶

Убедитесь, что настроили в своём каталоге LDAP следующие атрибуты:

электронная почта (по умолчанию равна атрибуту

mail),имя (по умолчанию равно атрибуту

givenName),фамилия (по умолчанию равна атрибуту

sn).

Если в вашей настройке LDAP для них используются другие атрибуты, вы можете отредактировать их в разделе «Атрибуты» формы.

В вашем каталоге LDAP должно быть заполнено поле электронной почты для каждой записи, которая станет пользователем Glarus BI, в противном случае Glarus BI не сможет создать учётную запись, и этот человек не сможет войти в систему. Если какое-либо поле имени отсутствует, Glarus BI используйте значение по умолчанию «Неизвестно», и человек может изменить своё имя в своих настройках учётной записи.

Включение аутентификации LDAP¶

На вкладке Администрирование > Аутентификация перейдите в раздел LDAP и нажмите Настроить. Щёлкните переключатель в верхней части формы, чтобы включить LDAP, затем заполните форму, указав следующую информацию о своём сервере LDAP:

хост,

порт,

настройки безопасности,

имя пользователя администратора LDAP,

пароль администратора LDAP.

Затем сохраните изменения. Glarus BI автоматически извлечёт обязательные атрибуты из вашего каталога LDAP.

Схема пользователя LDAP¶

В разделе Пользовательская схема на этой же странице вы можете настроить параметры, связанные с тем, где и как Glarus BI подключается к вашему серверу LDAP для аутентификации пользователей.

Поле База поиска пользователей должно быть заполнено отличительным именем (DN) записи на вашем сервере LDAP, которая является отправной точкой при поиске пользователей.

Например, предположим, что вы настраиваете LDAP для своей компании WidgetCo, где вашим базовым DN является dc=widgetco,dc=com. Если все записи для сотрудников хранятся в организационной единице на вашем LDAP-сервере с именем «Люди», вы должны предоставить базовое поле поиска пользователей с DN «ou=People,dc=widgetco,dc=com». Это говорит Glarus BI начать поиск соответствующих записей в этом месте на сервере LDAP.

Вы увидите следующее выделенное серым цветом значение по умолчанию в поле Пользовательский фильтр:

(&(objectClass=inetOrgPerson)(|(uid={login})(mail={login})))

Когда человек входит в Glarus BI, эта команда подтверждает, что предоставленный им логин соответствует либо UID , либо адресу электронной почты на вашем сервере LDAP, и что соответствующая запись имеет объектный класс inetOrgPerson.

Эта команда по умолчанию будет работать для большинства серверов LDAP, поскольку inetOrgPerson является широко распространенным объектным классом. Но если ваша компания, например, использует другой объектный класс для категоризации сотрудников, в этом поле вы можете установить другую команду для того, как Glarus BI находит и аутентифицирует запись LDAP при входе человека в систему.

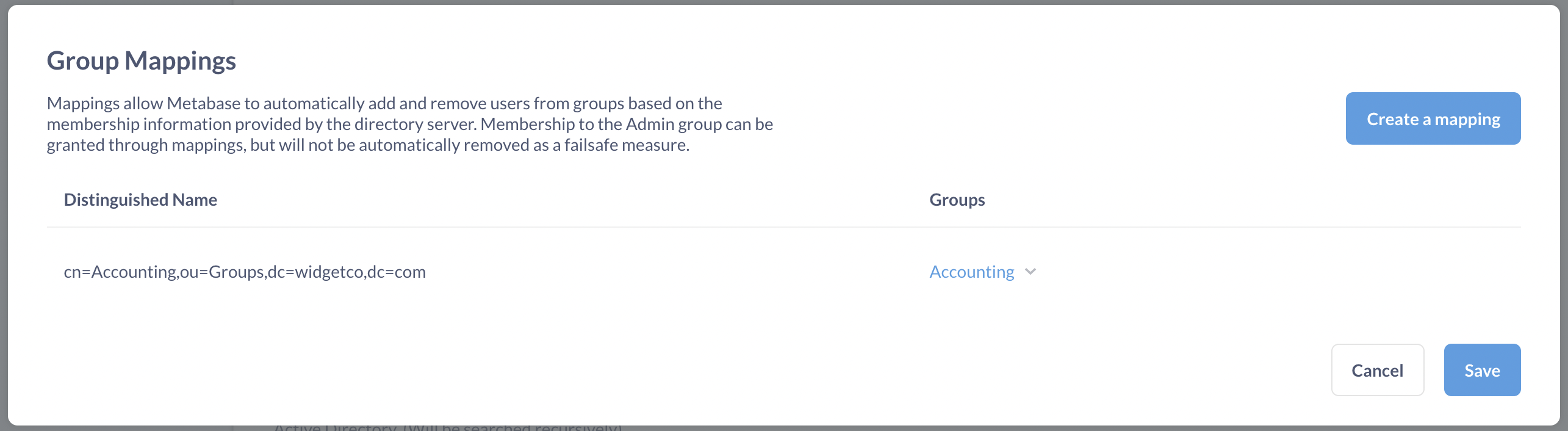

Сопоставление групп LDAP¶

Ручное назначение людей в группы в Glarus BI после того, как они вошли в систему через SSO, может быть утомительным. Вместо этого вы можете воспользоваться преимуществами групп, которые уже существуют в вашем каталоге LDAP, включив сопоставления групп. Документация Metabase..

Прокрутите до Схема группы на той же странице настроек LDAP и щелкните переключатель, чтобы включить сопоставление групп. Выбор Редактировать сопоставление откроет модальное окно, в котором вы можете создавать и редактировать сопоставления, указывая, какая группа LDAP соответствует какой группе Glarus BI.

Как вы можете видеть ниже, если у вас есть группа Accounting как на вашем сервере LDAP, так и на экземпляре Glarus BI, вам просто нужно указать отличительное имя с вашего сервера LDAP (в примере это cn=Accounting, ou=Groups,dc=widgetco,dc=com) и выберите его соответствие из раскрывающегося списка существующих групп Glarus BI.

Примечания по сопоставлению групп¶

Группа «Администратор» работает так же, как и любая другая группа.

Обновления членства человека в группе на основе сопоставлений LDAP не происходят мгновенно; изменения вступят в силу только после того, как люди снова войдут в систему.

Люди всегда добавляются или удаляются только из сопоставленных групп; синхронизация не влияет на группы в вашей Glarus BI, у которых нет сопоставления LDAP.

Фильтр членства в группе LDAP¶

Фильтр поиска членства в группе. Заполнители {dn} и {uid} будут заменены отличительным именем и UID пользователя соответственно.

Включение аутентификации OpenID Connect (OIDC)¶

OpenID Connect (OIDC) - это протокол аутентификации, построенный на OAuth 2.0. Для аутентификации в Glarus BI с использованием OpenID нужно настроить следующие параметры:

OpenID provider address - URL провайдера сервиса OpenID (также называемого OpenID Provider, Identity Provider или IdP), осуществляющего аутентификацию пользователя и и выдачу токена. Адреса всех конечных точек добавляются к этому URI. (https://open-id-server/openid-handler/)

OpenID client ID - Идентификатор приложения (клиента), назначаемый провайдером сервиса.

В подавляющем большинстве случаев будет достаточно настроить эти два параметра, оставив в остальных значения по умолчанию.

Auth endpoint - Конечная точка авторизации, принимающая запрос аутентификации. Используется для аутентификации и авторизации, возвращает клиенту разрешение на авторизацию. Значение по умолчанию -

auth.Token endpoint - Конечная точка токена, может использоваться для программного запроса токенов. Значение по умолчанию -

token.Userinfo endpoint - Конечная точка пользовательских данных. Возвращает атрибуты пользователя, когда поставщики услуг предоставляют токены доступа, выданные вашей конечной точкой токена. Значение по умолчанию -

userinfo.

После настройки не забудьте нажать кнопку «Включить OpenID» вверху страницы.

Синхронизация атрибутов пользователя при входе в систему¶

Синхронизация пользовательских атрибутов с LDAP¶

Вы можете управлять атрибутами пользователя, такими как имена, адреса электронной почты и роли, из каталога LDAP. Когда вы настроите ограниченный доступ к данным, ваш каталог LDAP сможет передавать эти атрибуты в Glarus BI.

Синхронизация атрибутов пользователя с Google¶

Атрибуты пользователя нельзя синхронизировать с обычным входом в Google. Вместо этого вам потребуется настроить Google SAML или JWT.

Изменение метода входа в учетную запись с электронной почты на SSO¶

Избегайте блокировки себя в Glarus BI! Эта настройка будет применяться ко всем учётным записям Glarus BI, включая вашу учетную запись администратора Glarus BI. Мы рекомендуем включить аутентификацию по паролю. Это защитит вас от блокировки Glarus BI в случае каких-либо проблем с SSO.

Чтобы потребовать от людей входа в систему с помощью SSO, отключите аутентификацию по паролю в разделе Настройки администратора > Аутентификация.